Cryptographie post-quantique : pas de temps à perdre

Publié le 06/06/2025 dans Paroles d'experts

Les ordinateurs quantiques constituent une réelle menace pour le chiffrement classique. Au vu des effets préjudiciables, les experts Proximus Peter Spiegeleer et Kristof Spriet soulignent la nécessité de passer à temps à la cryptographie post-quantique.

Les algorithmes de cryptage protègent les données et les communications confidentielles, qu’il s’agisse d’e-mails, de dossiers médicaux ou d’états financiers. “La cryptographie fait partie des fondements de toute architecture de sécurité”, explique Peter Spiegeleer, Enterprise Security Architect chez Proximus.

“Elle est présente dans tous les contrôles techniques de sécurité : soit le service de sécurité repose directement sur la cryptographie, soit les composants du service communiquent entre eux par le biais d’algorithmes de chiffrement sous-jacents. Les menaces ou les nouvelles vulnérabilités en matière de cryptographie concernent toutes les organisations, car elles ont un impact direct sur la confidentialité et l’intégrité des données ou l’authentification des parties qui interagissent.”

Anticiper les menaces futures

Une architecture SD-WAN et SASE sécurisée utilise des algorithmes cryptographiques classiques, tels que ECC et RSA-2048. Ceux-ci sont basés sur des problèmes mathématiques difficiles à résoudre. Ce type de cryptographie asymétrique s’appuie sur ces problèmes dans le cadre des fonctions à sens unique. Il s’agit de fonctions faciles à calculer dans un sens, mais qui sont très difficiles à résoudre dans le sens inverse. “Par exemple, le chiffrement RSA repose sur la factorisation de grands nombres, tandis que d’autres algorithmes s’appuient sur des logarithmes discrets”, précise Peter Spiegeleer.

Les algorithmes asymétriques sont difficiles à résoudre, mais pas impossibles à décrypter. “Les universitaires Peter Shor et Lov Grover ont mis au point, il y a déjà trente ans, des algorithmes capables de compromettre les algorithmes cryptographiques couramment utilisés à ce jour pour l’échange de clés et les signatures numériques”, rappelle brièvement Peter Spiegeleer. “Les ordinateurs quantiques de la génération actuelle n’ont pas l’envergure nécessaire pour décrypter les informations à l’aide des algorithmes de Shor et Grover. Mais le développement continu des ordinateurs quantiques attise toutefois la menace.”

Peter Spiegeleer

Enterprise Security Architect chez Proximus

Les acteurs gouvernementaux de même que les groupes d’espionnage anticipent déjà les usages potentiels des ordinateurs quantiques. Ils stockent aujourd’hui des données cryptées pour les déchiffrer plus tard quand la technologie sera disponible.

Kristof Spriet, Smart Network Solutions Lead chez Proximus NXT

Intégrité des données en informatique quantique

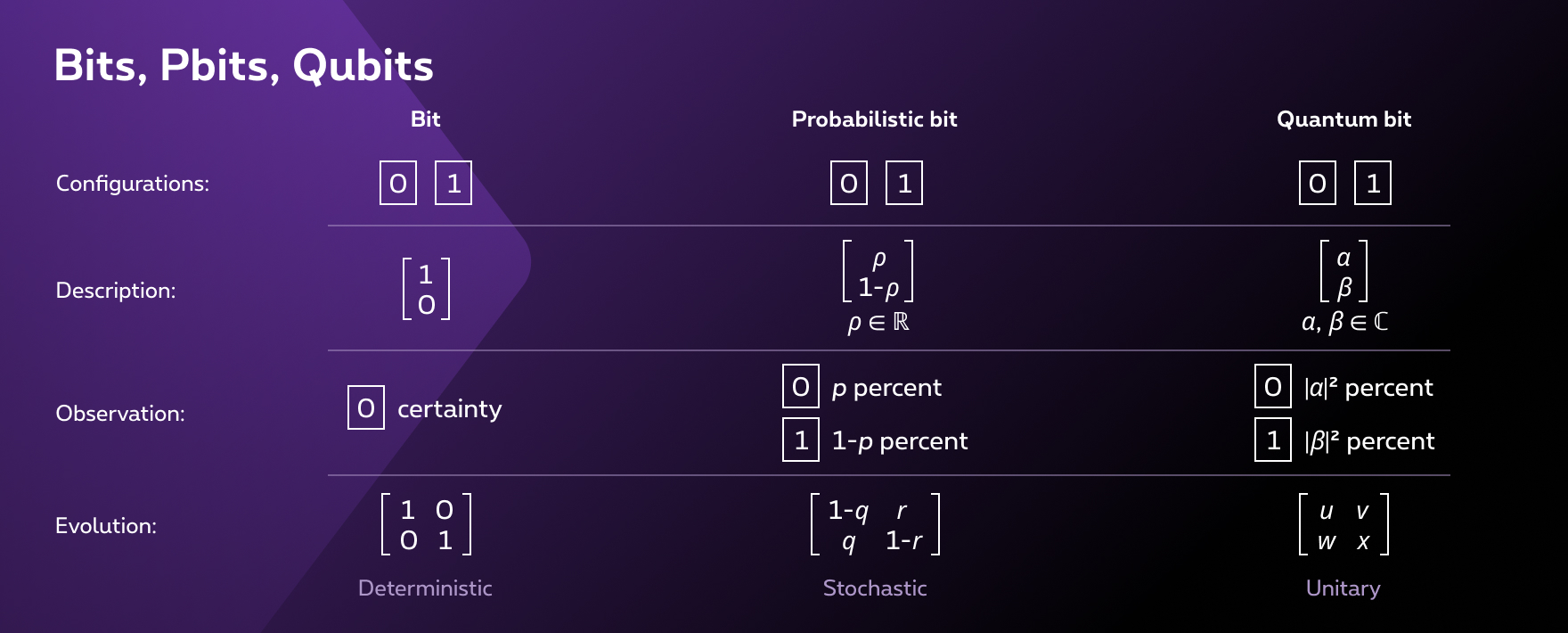

“Les ordinateurs quantiques utilisent des qubits qui, grâce à leurs propriétés uniques telles que la superposition, l’interférence et l’intrication, sont capables de travailler pour certains calculs mathématiques beaucoup plus efficacement et rapidement que les superordinateurs classiques les plus puissants”, explique Kristof Spriet, Smart Network Solutions Lead chez Proximus NXT. “En particulier pour les calculs où les probabilités et le traitement parallèle jouent un rôle important. Un pirate informatique disposant d’un ordinateur quantique pourrait à l’avenir décrypter des informations cryptées, compromettre la fiabilité des signatures numériques et porter atteinte à l’intégrité des communications commerciales, entre autres.”

Des ordinateurs quantiques pertinents sur le plan cryptographique sont en cours de développement. Il est difficile d’estimer avec précision quand ils apparaîtront sur le marché. Gartner s’attend à ce que les progrès en informatique quantique rendent la cryptographie asymétrique peu sûre d’ici 2029 et réellement fragile d’ici 2034.

“Cela peut sembler lointain, mais cela concerne toutes les entreprises aujourd’hui. Les données qui sont actuellement suffisamment sécurisées ne le resteront pas après l’avènement des ordinateurs quantiques. Les pirates informatiques s’y préparent déjà aujourd’hui. Ils conservent les informations que nous communiquons, traitons ou stockons aujourd’hui, afin de les décrypter plus tard à l’aide d’un ordinateur quantique”, souligne Kristof Spriet.

Cette tactique — récolter maintenant, décrypter plus tard — contraint les organisations et les entreprises à agir dès maintenant. En outre, le législateur contribuera également à faire face à cette urgence.

Peter Spiegeleer : “L’agence américaine, le National Institute of Standards and Technology (NIST - Institut national des normes et de la technologie) indique que d’ici 2030, la plupart des normes de cryptographie à clé publique, y compris ECDSA, RSA et EdDSA, seront obsolètes, et elles seront interdites à partir de 2035. En outre, nous supposons que la directive SRI 2, entre autres, imposera des règles spécifiques au chiffrement dans un avenir proche. Rester les bras croisés n’est donc pas envisageable”.

Le NIST prévoit l’abandon des primitifs cryptographiques classiques tels que RSA et ECDSA après 2035. Comme la réglementation devient plus stricte (SRI 2), il ne reste qu’une seule chose à faire : agir dès maintenant.

Peter Spiegeleer, Enterprise Security Architect chez Proximus

Algorithmes de chiffrement post-quantique

La clé de la sécurisation proactive des données et des communications réside dans la mise en œuvre d’algorithmes de chiffrement post-quantique tant pour le matériel que pour les logiciels. La cryptographie post-quantique est le terme générique désignant toutes les formes de cryptographie sur des ordinateurs classiques qui resteront sûres après l’avènement des ordinateurs quantiques pertinents sur le plan cryptographique.

Le NIST a lancé un projet de cryptographie post-quantique en 2016, encourageant les cryptographes et les universitaires à développer des algorithmes inviolables à l’aide d’ordinateurs classiques et d’ordinateurs quantiques. “Des experts de dizaines de pays ont soumis environ quatre-vingts algorithmes candidats qui répondaient aux exigences fixées par le NIST”, explique Peter Spiegeleer. “Après un troisième tour en 2024, le NIST a finalement sélectionné trois algorithmes comme base initiale de ses normes de sécurité post-quantique : ML-KEM, ML-DSA et SLH-DSA.”

Quantum Readiness Assessment

Cette étape a fourni aux organisations un cadre pour préparer la migration vers la cryptographie post-quantique. Pour Proximus, elle a également marqué le début du déploiement de son processus post-quantique interne. Celui-ci a commencé par une évaluation de l’état de préparation quantique. “Cet exercice incluait une série d’ateliers et de séances interactives afin d’améliorer et de partager des idées et des manières de se préparer. Il a débouché sur une carte de densité de la sécurité quantique, des domaines d’action spécifiques et une feuille de route”, précise Peter Spiegeleer.

Dans la deuxième phase, qui commence maintenant, les experts de Proximus convertissent les connaissances acquises en modèles architecturaux et en techniques de migration appropriées. Le Cryptographic Bill of Materials (cBOM) est un aperçu standardisé qui indique exactement quels composants cryptographiques (algorithmes, clés, protocoles) sont utilisés dans un réseau ou une application. Kristof Spriet souligne l’importance de cet inventaire. “C’est en partie sur la base du cBOM qu’une analyse d’impact pour l’entreprise déterminera les priorités en matière de migration.

Nous utilisons des outils d’automatisation et analysons le trafic réseau pour identifier toutes les vulnérabilités et déterminer où les mises à jour ou les migrations sont les plus appropriées. Par exemple, les données des patients bénéficient d’une priorité plus élevée que les messages que vous envoyez aujourd’hui, mais qui seront obsolètes et de faible valeur d’ici quelques années lors de l’avènement d’ordinateurs quantiques capables de déjouer la cryptographie actuelle.”

cBOM et agilité cryptographique

Le cBOM englobe toutes les ressources cryptographiques, des algorithmes aux certificats en passant par les longueurs de clé, appliquées dans les logiciels, le hardware et le cloud. Le cBOM aide les organisations à garantir que la cryptographie est toujours conforme aux normes. L’infrastructure de communication et informatique des organisations évolue sans cesse. En tant qu’entreprise, vous devez donc gérer les risques non pas une fois, mais en permanence.

Kristof Spriet souligne l’importance de l’agilité cryptographique ou crypto-agilité. “Le NIST considère les trois algorithmes cryptographiques post-quantiques sélectionnés comme les plus sûrs, les plus fiables et les plus pratiques. Il s’est basé pour ce faire sur les connaissances actuelles d’une menace future. Il existe toutefois une probabilité que ces algorithmes CPQ évoluent ou que de nouveaux mécanismes complètent, voire remplacent la sélection. L’agilité cryptographique vous assure de mettre en œuvre des protocoles, des produits et des systèmes cryptographiques qui pourront être adaptés facilement par la suite, avec un minimum d’efforts.”

Informations précieuses

Le projet post-quantique propre à Proximus lui a permis d’engranger un large éventail de nouvelles connaissances. Peter Spiegeleer : “Un tel processus offre l’occasion de passer au crible l’ensemble de votre cryptographie. Inévitablement, cet exercice expose des vulnérabilités inconnues jusqu’alors. En tant qu’entreprise, vous êtes toujours un maillon d’un réseau beaucoup plus vaste.

Il s’agit donc d’auditer également vos fournisseurs en matière de cryptographie pour s’assurer qu’ils sont également en phase avec la stratégie en matière de CPQ.” Selon Kristof Spriet, cela s’applique aussi bien aux communications qu’au matériel. “Par exemple, vous voulez éviter que votre fournisseur SD-WAN utilise encore des algorithmes obsolètes. Je recommande également de viser la continuité dans les environnements hybrides et les bases de données dans le cloud.”

Kristof Spriet

Smart Network Solutions Lead chez Proximus NXT

Conclusion

Les deux experts concèdent que la voie vers la sécurité quantique et l’agilité cryptographique implique des efforts considérables. “Ne rien faire n’est cependant pas envisageable. Je conseille aux entreprises et aux organisations d’entamer dès maintenant le processus d’inventaire et de jeter les bases des mesures à prendre. C’est une démarche dans le cadre de laquelle, nous pouvons, en tant que Proximus NXT, mettre à profit notre expérience pour proposer les meilleures pratiques.”

La technologie quantique vous intéresse ?

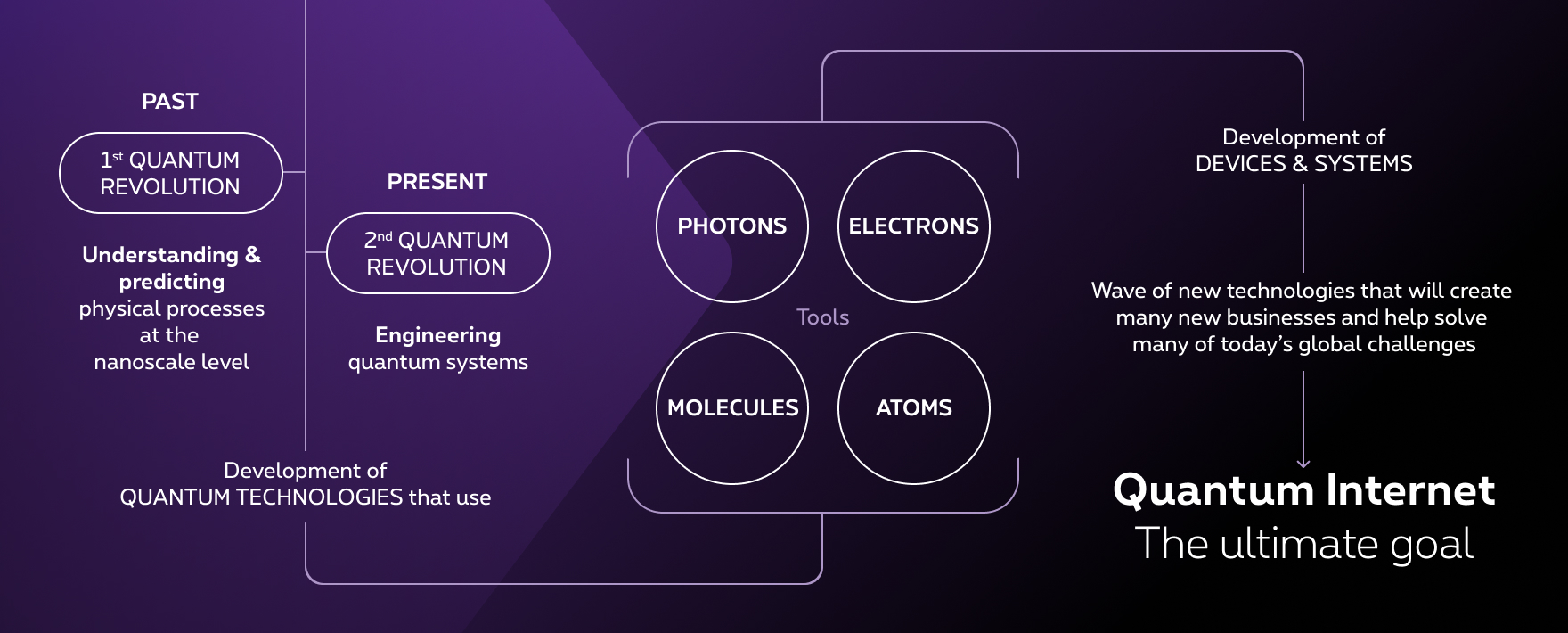

La technologie quantique n’est pas nouvelle. Les principes de la mécanique quantique ont été découverts il y a plus de 100 ans. Alors pourquoi les observateurs comme Gartner affirment-ils que la technologie quantique sera l’une des plus influentes des années à venir ?

Peter Spiegeleer et Kristof Spriet

Peter Spiegeleer est Enterprise Security Architect chez Proximus, professeur invité à la Solvay School of Economics et expert auprès de la Cyber Security Coalition.

Kristof Spriet est Smart Network Solutions Lead chez Proximus NXT. Son équipe est responsable du développement de solutions telles que le SD-WAN, Internet et la connectivité internationale des données.