Gérer l'Explore Next Generation Firewall

Envie de mettre en place votre propre firewall de protection personnalisé ? Nous allons vous expliquer les principes de base de son installation.

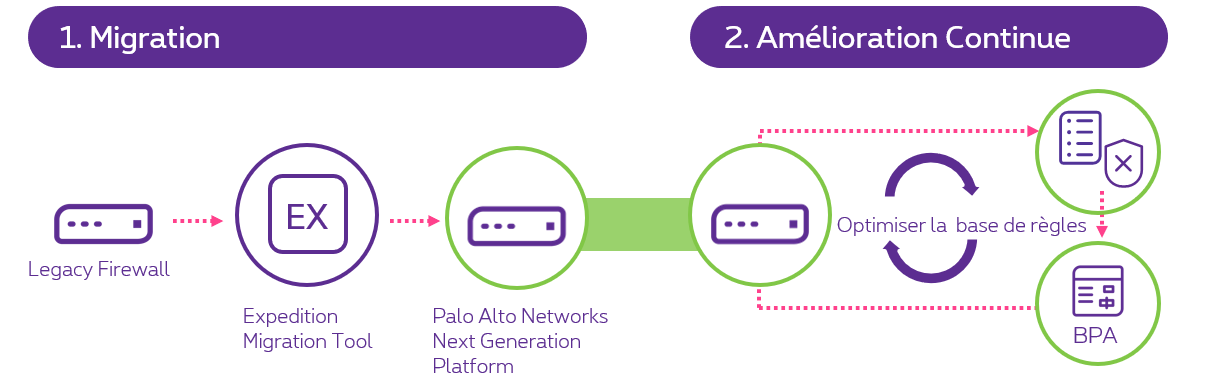

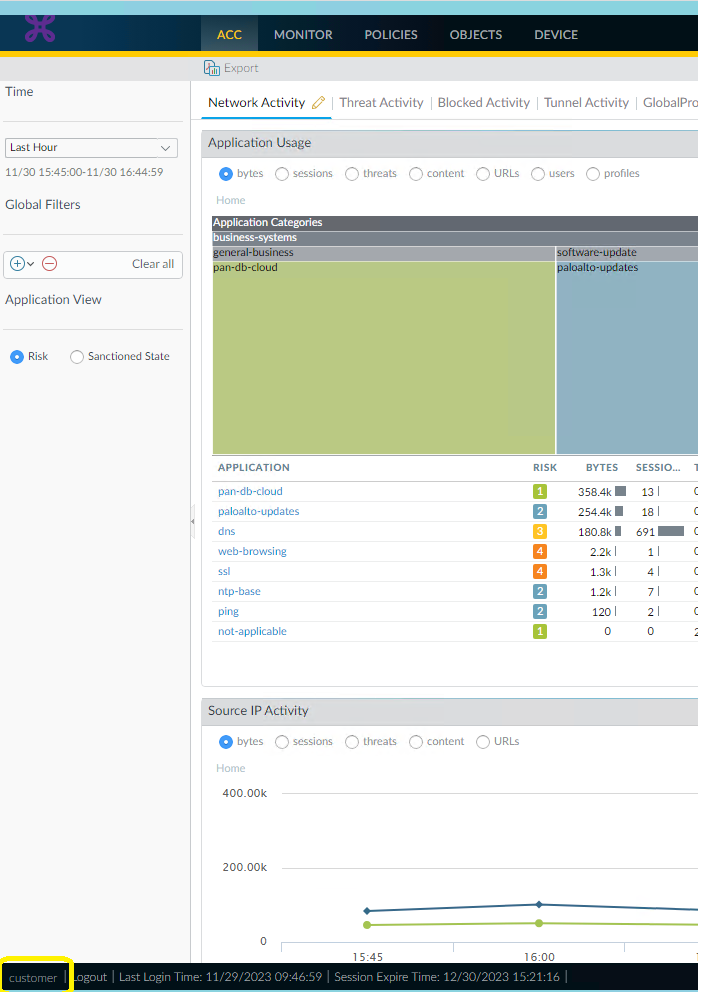

L'Explore Next Generation Firewall utilise le firewall Palo Alto Networks, le contrôle des applications, la protection avancée contre les menaces, l'IPS, le filtrage des URL et la fonctionnalité SSL Teleworking. Téléchargez le manuel(PDF, 4 MB) .

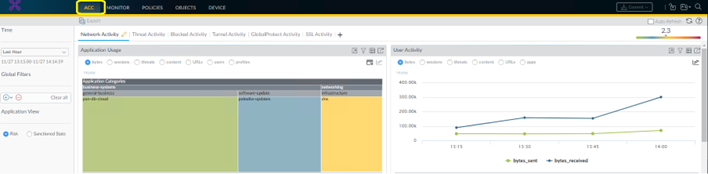

Premiers pas

Nous allons vous expliquer comment vous connecter et vous fournir un aperçu des caractéristiques principales.

Une aide contextuelle est également disponible dans l'interface de votre firewall en appuyant sur  .

.

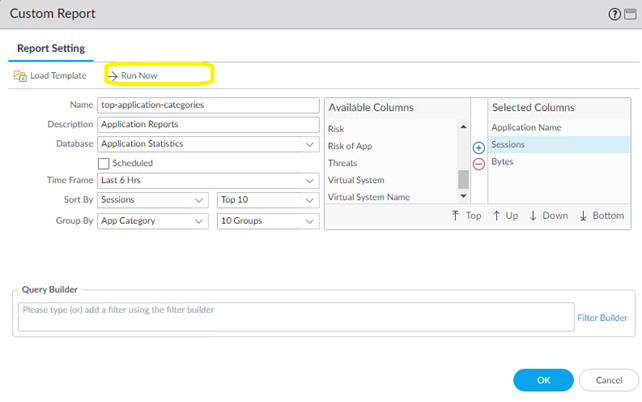

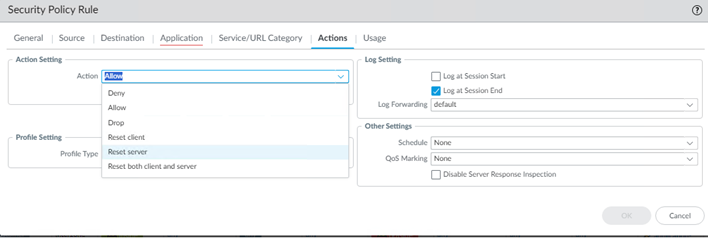

Policies, objets et profils de sécurité

Les policies sont des paramètres qui vous permettent d'autoriser, de restreindre et de suivre le trafic en fonction de l'application, de l'utilisateur, du groupe d'utilisateurs ou du service (port et protocole). Cette rubrique vous permet de définir vos règles de sécurité, mais aussi votre NAT, votre contournement d'application et vos politiques d'authentification.

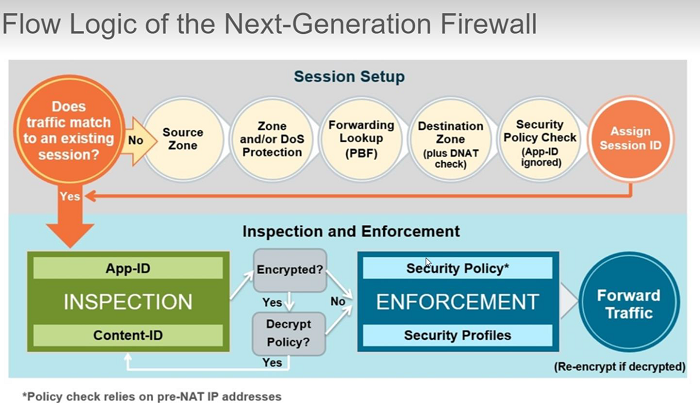

Votre firewall utilise l'inspection des paquets et une bibliothèque de signatures d'applications pour distinguer les applications (par protocole ou par port) et pour identifier les applications malveillantes utilisant des ports non standard.

Pour une sécurité maximale, utilisez des politiques de sécurité pour des applications ou des groupes d'applications spécifiques plutôt qu'une seule politique pour toutes les connexions du port 80 par exemple. Pour chaque application, vous pouvez bloquer ou autoriser le trafic en fonction des zones et adresses sources et de destination (IPv4 et IPv6). Chaque policy peut également avoir des profils de sécurité contre les virus, les logiciels espions, etc.

Les objets sont des éléments que vous pouvez utiliser dans vos policies ou profils de sécurité :

Les profils de sécurité sont des objets que nous pouvons ajouter en plus de l'inspection standard du firewall. Ils permettent un contrôle accru ainsi que la réalisation de vérifications de sécurité supplémentaires sur le trafic du réseau.

Comme meilleures pratiques, il est recommandé d'implémenter les profils de sécurité par défaut prédéfinis. Ces profils de sécurité par défaut sont appliqués à la configuration initiale standard et suivent cette convention de dénomination : Sec_Prof_xx_PM (où "xx" est remplacé par le type de profil : AV pour Antivirus, VP pour Vulnerability Protection, etc.). Ces profils peuvent être appliqués dans l'onglet Objects sous Security Profiles, soit individuellement soit en tant que profil de groupe. Votre firewall offre plusieurs types de profils de sécurité :

Teleworking

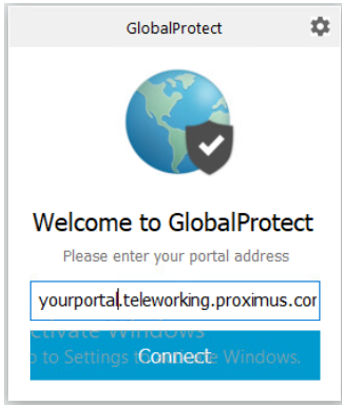

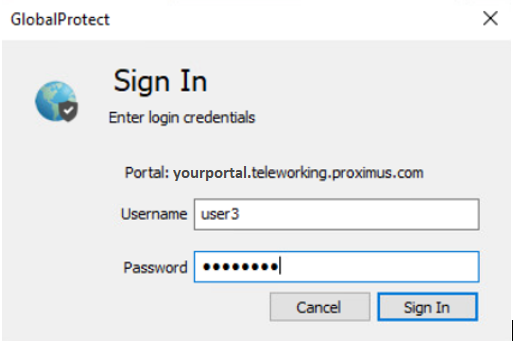

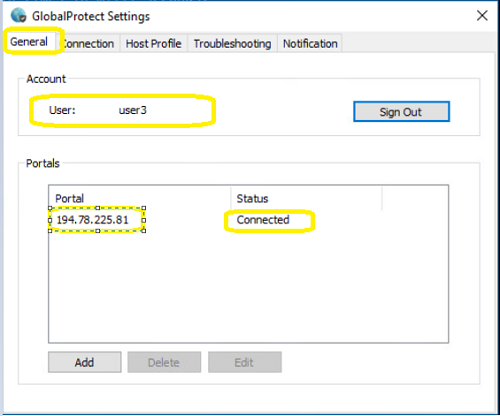

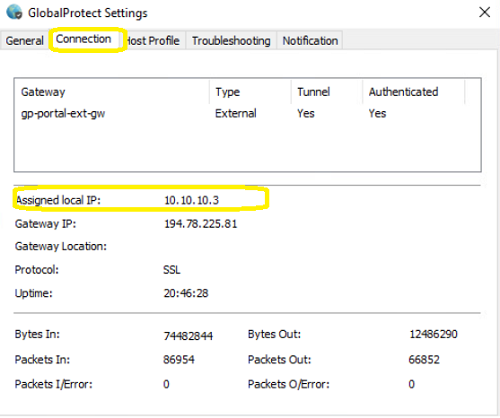

Si vous avez souscrit ce service, vous pouvez fournir un accès à distance aux utilisateurs de votre réseau en utilisant le logiciel GlobalProtect.

Ce service est proposé en 2 formules :

- Local users : vos utilisateurs qui télétravaillent et les mots de passe sont stockés localement sur la plateforme Explore Next Generation Firewall, par paquet de 5 télétravailleurs simultanés.

- LDAP/AD : vos utilisateurs qui télétravaillent et les mots de passe sont définis dans un Active Directory. Une configuration supplémentaire entre le firewall et votre serveur Active Directory est requise. Cette variante ne fait pas partie du package autogéré et doit être configurée avec l'aide d'un ingénieur Explore. Si vous avez des questions à ce sujet, n'hésitez pas à nous contacter .

Si vous disposez de la 1ère formule, vous trouverez ci-dessous toutes les informations pour gérer vos utilisateurs qui télétravaillent et vos mots de passe.

Modifier ou réinitialiser le mot de passe de votre firewall

Votre mot de passe ne peut être modifié que si vous êtes déjà connecté. Si vous ne pouvez pas vous connecter, contactez-nous pour réinitialiser votre mot de passe.

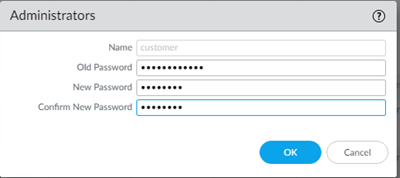

Pour modifier votre mot de passe, suivez les étapes suivantes :

- Cliquez sur customer en bas de la page.

- Vous devrez choisir un nouveau mot de passe :

- Dans l'onglet Old Password, introduisez votre mot de passe actuel.

- Dans l'onglet New Password, choisissez un mot de passe de 8 caractères minimum contenant au moins 1 majuscule, 1 minuscule, 1 caractère spécial et 1 caractère numérique.

- Dans l'onglet Confirm New Password, répétez le mot de passe choisi et cliquez sur OK.

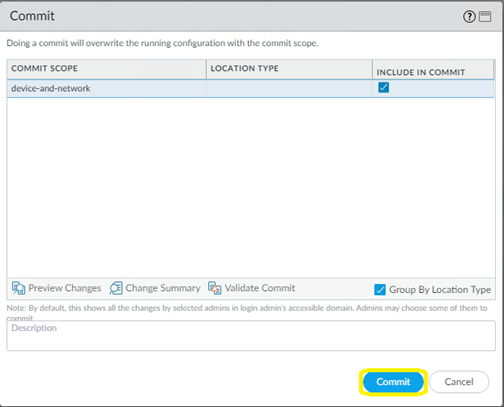

- Clicquez sur Commit en haut de la page pour confirmer vos modifications.

- Clicquez de nouveau sur Commit dans la fenêtre pop-up qui apparaît.

Votre login et votre mot de passe ne peuvent être utilisés que par vous. Proximus dispose d'informations d'identification distinctes pour accéder au Firewall. Si vous perdez votre mot de passe, vous devez contacter le Service Desk pour demander une réinitialisation de votre mot de passe.

Vos droits d'accès aux fonctions sur le firewall

Téléchargez un aperçu des droits d'accès(PDF, 498 KB, en Anglais) avec une liste des fonctions que vous pouvez voir, modifier et ne pas voir sur votre firewall.

Consultance et formations

Nous proposons à nos clients des services de consultance et des formations :

Aide

En tant que client, vous pouvez compter sur nous pour vous aider via: