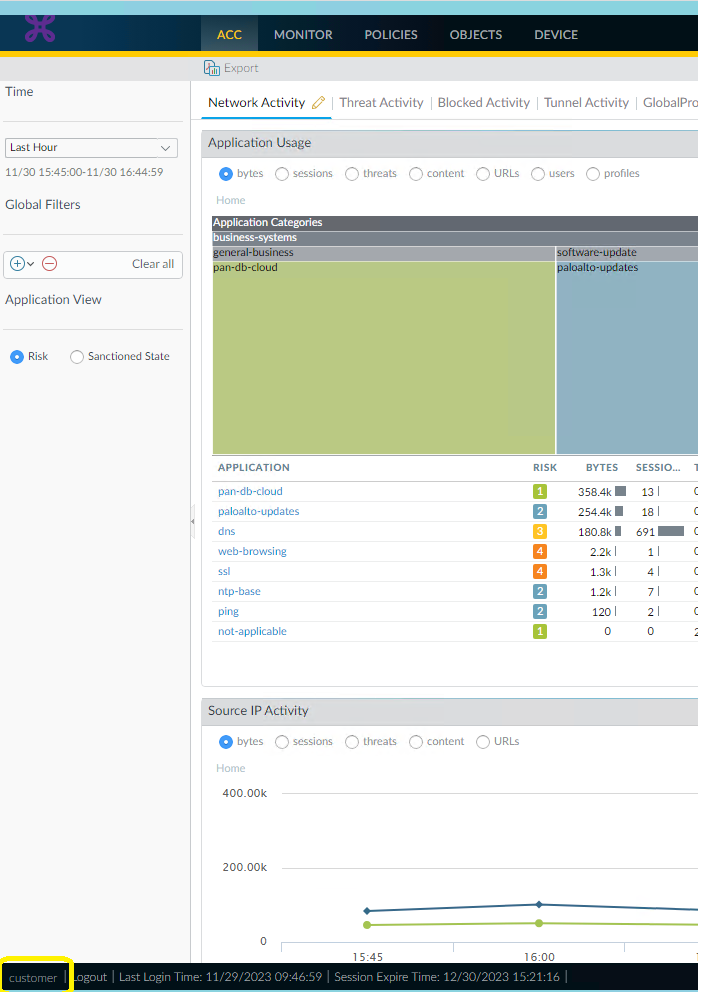

Verwalten Sie Explore Next Generation Firewall

Möchten Sie Ihren eigenen personalisierten Firewall-Schutz einrichten? Wir erklären Ihnen die Grundlagen, um Ihre Explore Next Generation Firewall einzurichten.

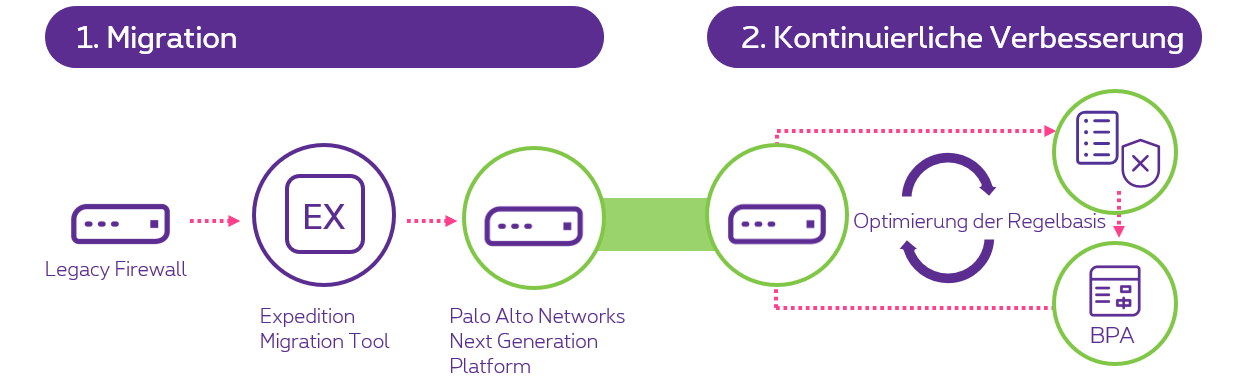

Explore Next Generation Firewall verwendet die Palo Alto Networks Firewall, Anwendungskontrolle, erweiterten Bedrohungsschutz, IPS, URL-Filterung und SSL-Telearbeit. Das PDF-Handbuch herunterladen(PDF, 4 MB) .

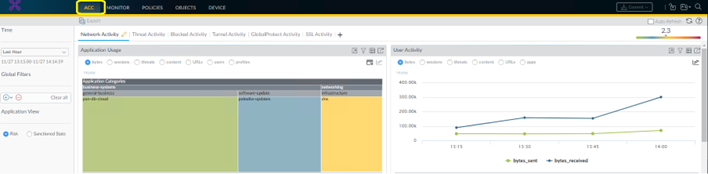

Starten

Wir erklären Ihnen, wie Sie sich anmelden und geben Ihnen einen Überblick über die wichtigsten Funktionen.

Die kontextbezogene Hilfe ist auch in der Oberfläche Ihrer Firewall verfügbar, indem Sie  drücken.

drücken.

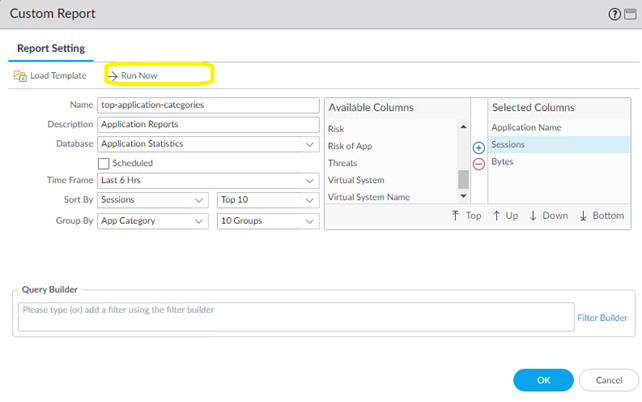

Policies, Objekte & Sicherheitsprofile

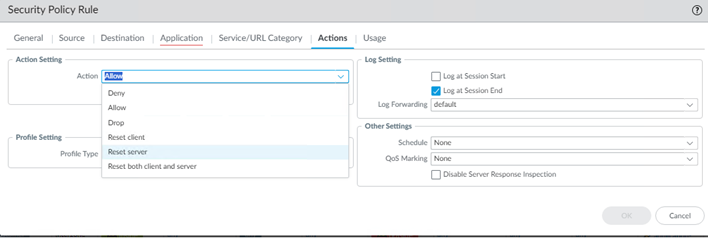

Richtlinien sind Steuerelemente, mit denen Sie den Datenverkehr basierend auf der Anwendung, dem Benutzer, der Benutzergruppe oder dem Dienst (Port und Protokoll) zulassen, einschränken und verfolgen können. Sie können hier Ihre Sicherheitsregeln, aber auch NAT-, Application Override- und Authentifizierungsrichtlinien definieren.

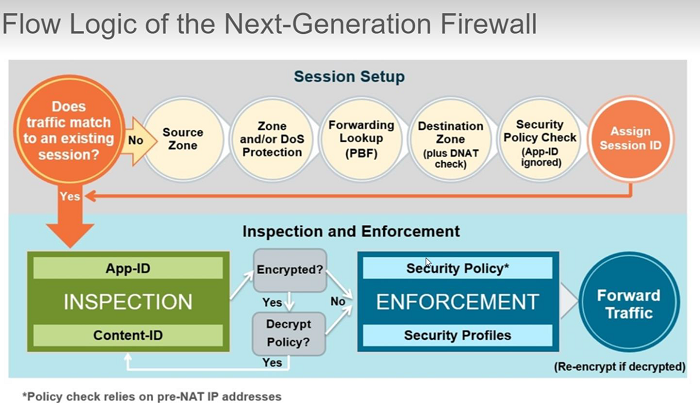

Ihre Firewall verwendet die Paketprüfung und eine Anwendungssignaturbibliothek, um Anwendungen (nach Protokoll oder Port) zu unterscheiden und bösartige Anwendungen zu identifizieren, die nicht standardmäßige Ports verwenden.

Um maximale Sicherheit zu gewährleisten, verwenden Sie Sicherheitsrichtlinien für bestimmte Anwendungen oder Anwendungsgruppen und nicht z. B. eine einzelne Richtlinie für alle Port-80-Verbindungen. Für jede Anwendung können Sie den Datenverkehr basierend auf Quell- und Zielzonen und -adressen (IPv4 und IPv6) blockieren oder zulassen. Jede Richtlinie kann auch Sicherheitsprofile gegen Viren, Spyware usw. haben.

Objekte sind Elemente, die Sie in Ihren Richtlinien oder Sicherheitsprofilen verwenden können:

Sicherheitsprofile sind Objekte, die wir zusätzlich zur Standard-Firewall-Inspektion hinzufügen können. Sie ermöglichen mehr Kontrolle und zusätzliche Sicherheitsprüfungen für den Netzwerkverkehr.

Als bewährte Verfahren wird empfohlen, die vordefinierten Standardsicherheitsprofile zu implementieren. Diese Standard-Sicherheitsprofile werden auf die Standard-Erstkonfiguration angewendet und folgen dieser Namenskonvention 'Sec_Prof_xx_PM' (wobei 'xx' durch den Profiltyp ersetzt wird: AV für Antivirus, VP für Schwachstellenschutz, usw.). Diese Profile können auf der Registerkarte "Objekte" unter "Sicherheitsprofile" angewendet werden, entweder einzeln oder als Gruppenprofil. Ihre Firewall bietet mehrere Arten von Sicherheitsprofilen:

Telearbeit

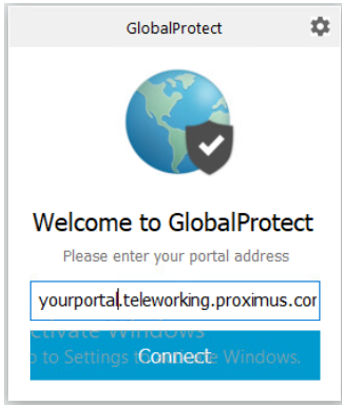

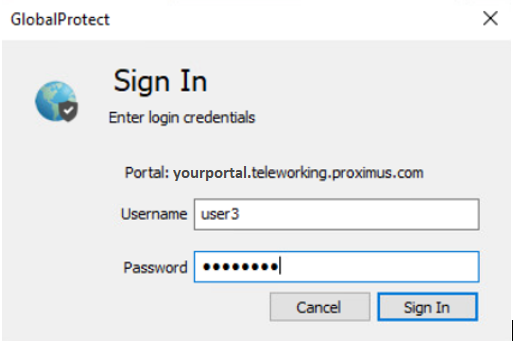

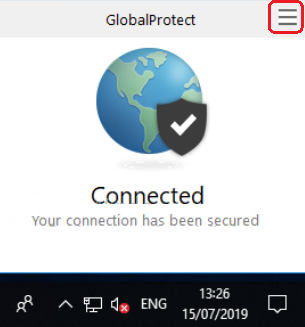

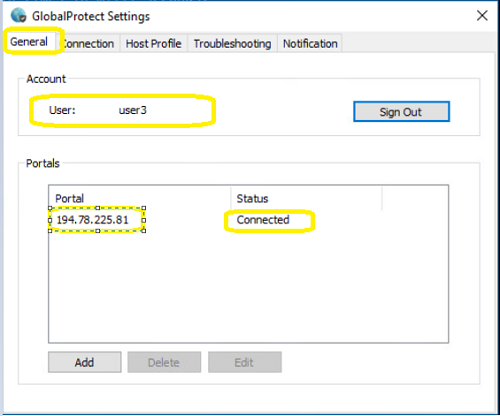

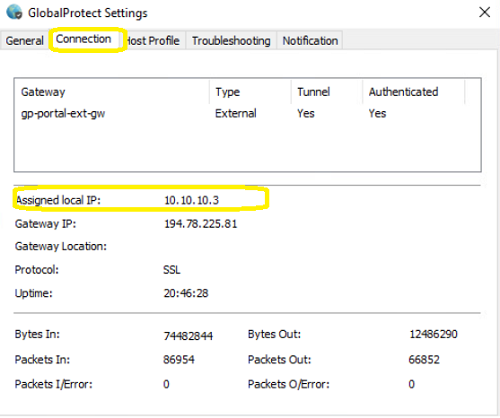

Wenn Sie diesen Dienst abonniert haben, können Sie den Benutzern in Ihrem Netzwerk mit der GlobalProtect-Software Fernzugriff gewähren.

Dieser Dienst wird in 2 Varianten angeboten:

- Lokale Benutzer: Ihre Telearbeits-Benutzer und Passwörter werden lokal auf der Plattform Explore Next Generation Firewall gespeichert, pro Paket von 5 gleichzeitigen Telearbeitern.

- LDAP/AD: Ihre Telearbeitsplatz-Benutzer und -Kennwörter sind in einem Active Directory definiert. Es ist eine zusätzliche Konfiguration zwischen der Firewall und Ihrem Active Directory-Server erforderlich. Diese Variante ist nicht Bestandteil des selbstverwalteten Pakets und muss mit Hilfe eines Explore-Ingenieurs konfiguriert werden. Wenn Sie Fragen dazu haben, kontaktieren Sie un .

Wenn Sie die 1. Variante haben, finden Sie unten alle Informationen zur Verwaltung Ihrer Telearbeitsplatz-Benutzer und Passwörter.

Ändern oder Zurücksetzen des Firewall-Passworts

Ihr Passwort kann nur geändert werden, wenn Sie bereits eingeloggt sind. Wenn Sie sich nicht anmelden können, kontaktieren Sie uns , um Ihr Passwort zurückzusetzen.

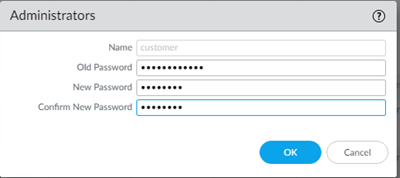

Gehen Sie folgendermaßen vor, um Ihr Passwort zu ändern:

- Klicken Sie am unteren Rand der Seite auf Kunde.

- Sie müssen ein neues Passwort wählen:

- Geben Sie im Feld Altes Passwort Ihr aktuelles Passwort ein.

- Wählen Sie im Feld Neues Passwort ein Passwort mit mindestens 8 Zeichen, das mindestens 1 Großbuchstabe, 1 Kleinbuchstabe, 1 Sonderzeichen und 1 numerisches Zeichen enthält.

- Wiederholen Sie im Feld Confirm New Password das gewählte Passwort und klicken Sie auf OK.

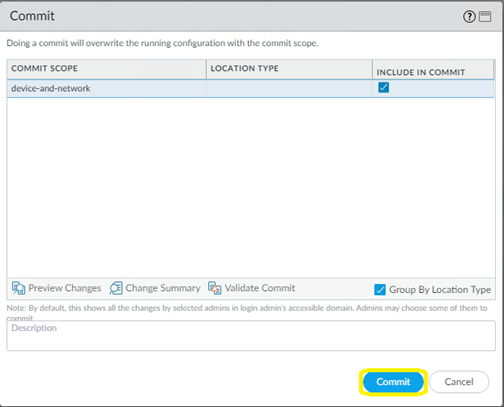

- Klicken Sie oben auf der Seite auf Bestätigen, um Ihre Änderungen zu bestätigen.

- Klicken Sie im erscheinenden Pop-up-Fenster erneut auf Bestätigen.

Ihr Login und Passwort können nur von Ihnen verwendet werden. Proximus verfügt über separate Zugangsdaten für die Firewall. Wenn Sie Ihr Passwort verlieren, müssen Sie sich an den Service Desk wenden, um eine Rücksetzung Ihres Passworts zu beantragen.

Ihre Zugriffsrechte auf Funktionen der Firewall

Laden Sie eine Übersicht über die Zugriffsrechte(PDF, 498 KB) mit einer Liste der Funktionen herunter, die Sie auf Ihrer Firewall sehen, bearbeiten und nicht sehen können.

Beratung und Schulung

Wir bieten Ihnen unsere Beratungs- und Schulungsleistungen an:

Hilfe holen

Als Kunde können Sie darauf zählen, dass wir Ihnen helfen bei