Peut-il être plus sûr de se passer de mot de passe ?

Publié le 07/06/2021 dans Bits & Bytes

Nous avons tellement de mots de passe que nous les oublions. Nous utilisons donc toujours le même, ce qui nuit à la sécurité. Les gestionnaires de mots de passe peuvent être utiles, mais il vaut encore mieux s’authentifier sans mot de passe.

L’authentification sans mot de passe n’est pas un concept récent, mais il suscite toujours une grande confusion. Stephan Van Dyck, Cyber Security Consultant chez Proximus, en retrace l’historique et aborde la nature du mot de passe, tout en répondant aux questions brûlantes sur l’authentification sans mot de passe.

L’historique du mot de passe

Le concept de mot de passe est très antérieur à l’avènement des ordinateurs. Il s’agit d’un moyen d’authentification utilisé depuis des milliers d’années. L’armée romaine recourait par exemple aux mots de passe pour distinguer ses ennemis de ses alliés.

Les mots de passe ont été introduits dans l’informatique dans les années ’60 par un chercheur du MIT, Fernando Corbato. Le mot de passe moderne poursuit le même objectif que l’ancien : protéger la confidentialité. Bien qu’il soit loin d’être parfait, ce système est devenu un moyen incontournable d’assurer la sécurité informatique en raison de sa simplicité.

Pour en savoir plus sur la mise en œuvre de l’authentification sans mot de passe et/ou l’accès conditionnel basé sur les risques, n’hésitez pas à vous adresser à l’un de nos experts.

Quels sont les problèmes inhérents aux mots de passe ?

Les mots de passe présentent de nombreux points faibles, dont certains sont connus depuis des dizaines d’années. Intéressons-nous de plus près à certains d’entre eux :

- Tentatives de découverte du mot passe

- Faiblesse des algorithmes de hachage

- mots de passe logiques

- Mots de passe par défaut

- Mots de passe réutilisés

- Divulgation d’identifiants

- Attaques par force brute

- …

Les moyens de violer les mots de passe sont légion. L’une des faiblesses les plus courantes est la propension à utiliser des mots de passe faciles à retenir, comme le nom de son animal de compagnie, de son partenaire, de son équipe de sport préférée ou encore le simple mot “mot de passe”, etc.

C’est pour éviter cela que les entreprises ont essayé de complexifier la création de mots de passe en exigeant d’y intégrer des majuscules, des caractères spéciaux, des chiffres et un nombre minimum de caractères ou encore en interdisant de réutiliser d’anciens mots de passe.

Bien que cela parte de bonnes intentions, cela n’a pas résolu le problème, car les gens continuent de recourir à la logique pour se souvenir de leur mot de passe. Ce qu’il y a de pire ? Utiliser le même mot de passe pour plusieurs applications.

Prenons un exemple.

Disons que le mot de passe soit le mot ‘secret’, mais qu’il faille le modifier en raison d’une nouvelle politique de sécurité. La plupart des gens procéderont comme suit :

- Pour se conformer à l’obligation de majuscule, neuf personnes sur dix la placeront au début du mot. Dans notre exemple, cela deviendrait ‘Secret’.

- S’il faut ajouter un chiffre et un caractère distinctif, ils les placeront sans doute à la fin et l’on obtiendrait ‘Secret1!’.

- Pire encore, s’il y a une politique d’historique, le mot de passe pourrait devenir séquentiel : Secret1!, Secret2!, etc.

Si vous souriez en lisant ceci, c’est que vous recourez sans doute vous-même à cette technique (comme le font la plupart des gens). Les hackers en sont conscients et n’éprouvent donc aucune difficulté à deviner les mots de passe.

Lorsque les gens utilisent le même mot de passe facile à retenir sur plusieurs comptes, les hackers peuvent le deviner et violer tous les comptes en peu de temps.

L'authentification multifacteurs à la rescousse

L’authentification multifacteur (ou MFA pour multi-factor authentication) permet de contrer de nombreuses faiblesses liées aux mots de passe. La MFA associe quelque chose que vous connaissez (un mot de passe) à quelque chose dont vous disposez (une application, un jeton ou un certificat d’authentification) ou encore à quelque chose qui vous est propre, généralement sous la forme d’une identification biométrique (empreinte digitale, iris, reconnaissance faciale).

Si la MFA résout la plupart des faiblesses, le problème du mot de passe subsiste : il reste la première forme d’authentification et engendre beaucoup de frustration, comme nous l’avons vu plus haut. Les mots de passe sont rarement sûrs ou conviviaux et constituent le premier motif d’appel au helpdesk.

Existe-t-il un meilleur moyen de garantir la sécurité ?

Oui, absolument ! La clef de la sécurité est une authentification sans mot de passe combinée à un accès conditionnel basé sur les risques.

Au lieu d’utiliser un mot de passe en guise de première étape dans la chaîne d’authentification, nous recourons généralement à ‘quelque chose dont vous disposez’ comme un certificat, un jeton ou une application d’authentification sur votre smartphone. Vous découvrirez ci-dessous une démo illustrant comment cela fonctionne. Cela empêche que les hackers devinent le mot de passe ou recourent à la ‘force brute’, de façon à contrer une attaque avant qu’elle ne se produise.

Combinez cela à ‘quelque chose qui vous est propre’ (c’est-à-dire l’identification biométrique) comme une empreinte digitale ou la reconnaissance faciale, et vous obtiendrez un flux d’authentification multifacteur sérieusement renforcé. En ajoutant au processus d’authentification un accès conditionnel basé sur les risques, vous obtenez même une solution encore plus sûre grâce au contexte additionnel.

Le concept d’accès conditionnel repose sur l’ajout de contexte à la demande d’authentification. Des détails concernant l’état de l’appareil, le comportement de l’utilisateur, la localisation, l’adresse IP source, le système d’exploitation et le navigateur donnent beaucoup d’informations sur la légitimité d’un processus d’authentification.

Prenons un exemple:

- Megan travaille au département financier de l’entreprise ABC et veut accéder au Sharepoint de son département. Elle utilise habituellement un PC portable de l’entreprise fonctionnant sous Windows 10, connecté au réseau de l’entreprise. Son navigateur est Microsoft Edge. Normalement, elle se met à travailler entre 8h00 et 10h00 du matin et finit sa journée entre 16h30 et 18h00.

- Un jour, le Sharepoint de l’entreprise ABC reçoit une demande d’authentification d’une personne qui prétend être Megan. Cette demande provient d’une machine Linux utilisant le navigateur Tor, et ce, un dimanche au milieu de la nuit. Ce comportement semble directement étrange de la part de Megan et la demande d’authentification mérite donc d’être examinée de plus près.

Comme on le voit, le contexte aide les équipes IT à développer des politiques d’accès plus granulaires et à autoriser ou interdire l’accès en fonction d’une évaluation basée sur les risques.

Une authentification sans mot de passe combinée à un accès conditionnel basé sur les risques accroît donc la sécurité en déjouant les faiblesses, mais améliore aussi l’expérience de l’utilisateur final en éliminant toutes les sources de frustration liées au mot de passe.

Démo d’authentification sans mot de passe

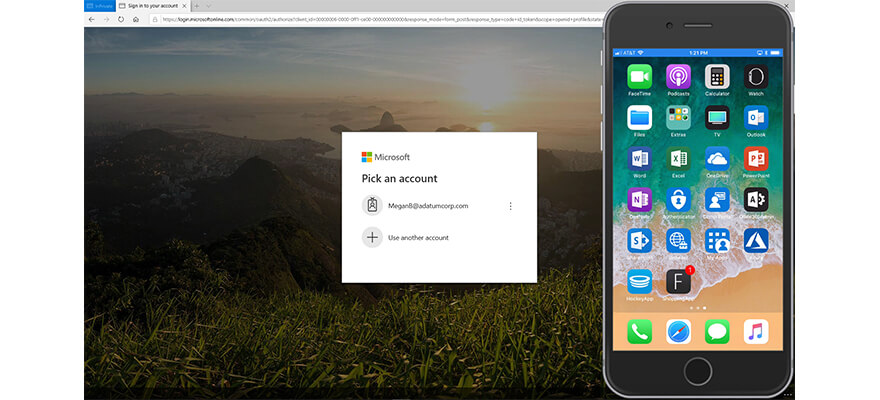

Megan essaie d’accéder à son environnement Office 365 professionnel à l’aide de son PC personnel (qui n’est pas géré par l’entreprise). Comme vous le voyez, elle dispose aussi d’un smartphone, sur lequel est installée l’application Microsoft Authenticator fournie par Adatum Corp.

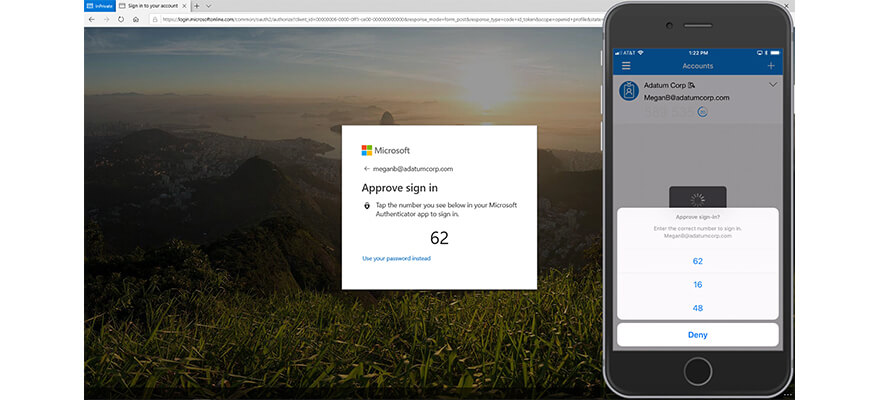

Lorsque Megan introduit son adresse e-mail, elle reçoit une demande d’authentification sur son smartphone. Megan doit ensuite encoder le numéro qu’elle a reçu sur son PC pour nous assurer que c’est bien elle qui tente de se connecter.

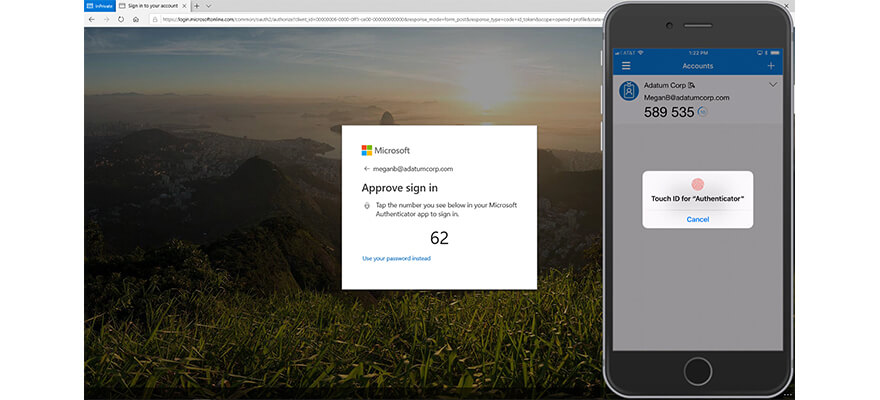

Dans la deuxième étape du processus d’authentification, Megan doit prouver que c’est bien elle qui tente de se connecter et non une personne qui a volé ou trouvé son smartphone. Megan utilise son empreinte digitale (biométrique) pour valider la demande.

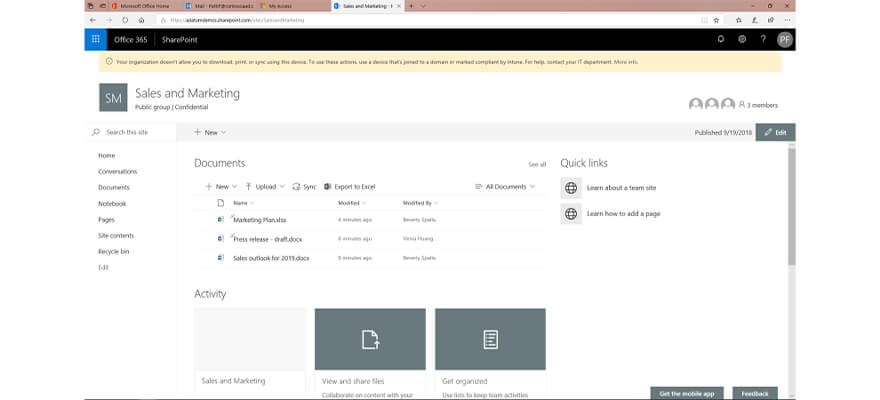

Megan a passé tous les contrôles (nous pouvons confirmer qu’il s’agit bien d’elle) et peut donc accéder aux ressources de l’entreprise sans mot de passe.

Pour cette démo, le processus de vérification s’est basé sur ‘quelque chose dont elle dispose’ (le smartphone doté de l’application d’authentification) et de ‘quelque chose de propre’ (son empreinte digitale en recourant à la biométrie).

Stephan Van Dyck est consultant en cybersécurité chez Proximus et s'intéresse particulièrement à la sécurité sur le lieu de travail, notamment la sécurité des points d'extrémité, la gestion des points d'extrémité, la gestion des identités et Microsoft 365. Il est certifié CISSP. Stephan effectue des évaluations de sécurité chez ses clients et les aide à améliorer et à mettre en œuvre leur stratégie de sécurité.

Experts

Nos experts vous tiennent au courant des dernières nouvelles et tendances pour les professionnels de l'ICT.